Конспект занятия по аппликации «Снегирь»в средней группе | План-конспект занятия по аппликации, лепке (средняя группа):

Конспект занятия по аппликации «Снегирь»в средней группе.

Цели и задачи: Развивать интерес к аппликации.

Закреплять знания детей о перелетных и зимующих птицах.

Формировать умение рассматривать и обследовать предметы.

Продолжать формировать умение располагать детали на листе в определенном порядке

Закреплять навыки пользования ножницами и аккуратного наклеивания.

Воспитывать умение проявлять дружелюбие при оценке работ других детей.

Знакомить со словами красногрудый, чернокрылый.

Предварительная работа:

Рассматривание иллюстраций «Снегири», наблюдение за снегирями на прогулке, рассматривание игрушки Снегирь, ЧХЛ.

Оборудование:

Иллюстрации с изображением снегирей, игрушка Снегирь, цветной картон, цветная бумага черного, красного, белого и желтого цветов, ножницы, клей – карандаш, доски для творчества, салфетки.

Ход занятия.

Воспитатель на мольберте располагает иллюстрации с изображением снегирей.

Воспитатель:

Кто сидит в тенистом парке

На рябиновых ветвях?

Красногрудый, в черной шапке,

Сзади крылышки блестят.

Весь напыщенный и важный,

Как из дальних стран визирь.

Знают все, и знает каждый,

Что зовут его (Снегирь).

Воспитатель показывает детям игрушку-Снегиря.

Воспитатель: Дети, что это за птица?

Дети: Снегирь.

ЧХЛ «СНЕГИРЬ» Ю. Дмитриев

Ты знаешь, что многие птицы с наступлением холодов улетают на юг. А есть и такие, что прилетают к нам только зимой. Называются они «снегири», потому что появляются у нас вместе со снегом. Что за странное желание — жить у нас зимой, когда здесь холодно и все птицы уже давно на юге? Но дело в том, что наши леса для снегирей уже «тёплые края»: летом они живут гораздо севернее, там, где очень сильные морозы.

Узнать снегирей легко. Их красные грудки, голубовато-серые спинки, чёрные бархатные шапочки и крылья хорошо заметны на фоне белого снега.

Снегири — птицы солидные. Не торопясь перелетают они небольшими стайками с дерева на дерево, вежливо уступая самкам (которые окрашены так же, лишь грудь буровато-серого цвета) лучшие грозди рябины.

Когда зазвенит песня зяблика, снегири уже будут далеко на севере — на родине. Совьют там гнёзда, выведут и вскормят птенцов. А поздней осенью или в начале зимы снова раздастся их низкий звонкий посвист: «Жю. жю. жю. — мы прибыли!»

Добро пожаловать! У нас в лесу всегда рады гостям.

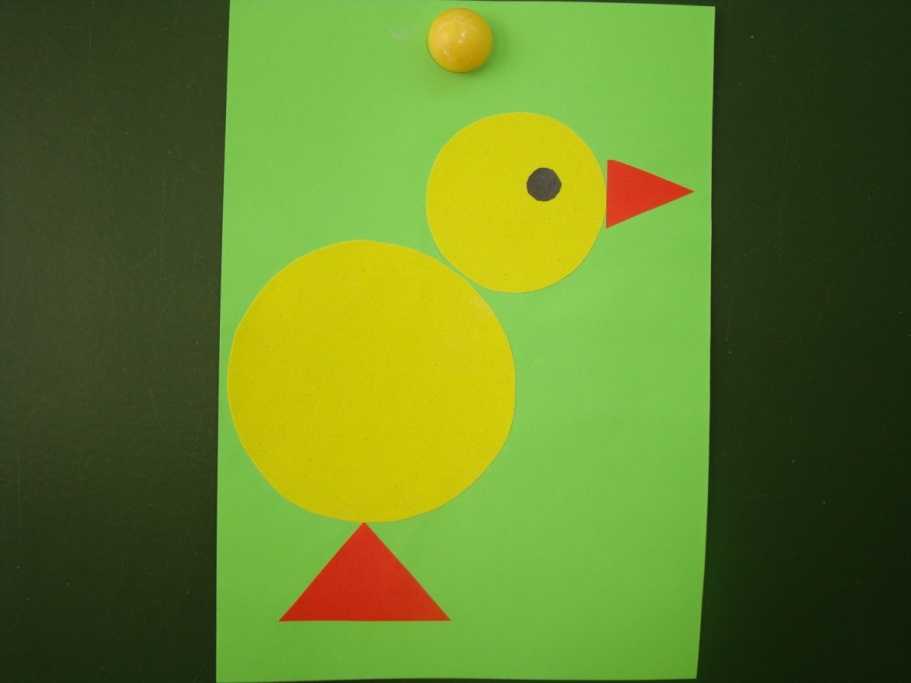

Воспитатель: Сегодня мы с вами сделаем аппликацию «снегирь». Давайте внимательно рассмотрим эту птицу, что бы наши снегири были очень похожими на настоящих.

-Давайте посмотрим, какого наш снегирь размера?

—Снегирь маленькая птичка.

— У снегиря маленькая полукруглая голова.

-У снегиря круглое туловище и красная грудка.

А хвостик похож на флажок. Крылышки округлые.

Воспитатель: Давайте посмотрим на детали, которые лежат на подносе (черный овал, красный круг, жедтый маленький треугольник, черный треугольник и два белых кружочка). Среди этих деталей есть по небольшому прямоугольнику черного цвета. Как вы думаете, для чего они?

-Правильно – мы их разрежем пополам по диагонали и у нас получатся два треугольника. Это будут крылья снегиря.

Дети пробуют разрезать прямоугольник по диагонали на две равные части.

Теперь попробуем расположить все детали на листе в правильном порядке.

Сначала положим туловище. Следом приложим красную грудку. Потом хвостик и крылышки.

Теперь аккуратно намажем туловище снегиря клеем и приклеим, к туловищу приклеим грудку, хвостик и крылышки.

Посмотрите на наших снегирей….чего же у них не хватает?

Дети: клюва и глаз

Воспитатель: Давайте возьмем желтый треугольник и приклеим снегирю клюв, и белые глазки. Дети дорисовывают зрачки на глазках.

Дети дорисовывают зрачки на глазках.

Воспитатель:

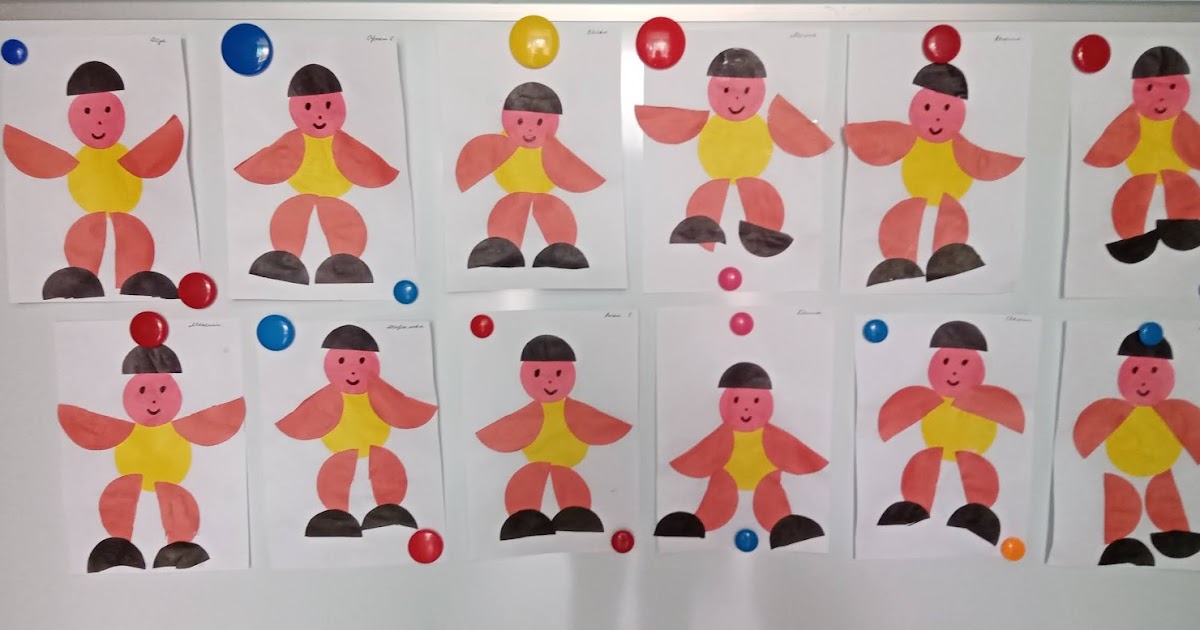

Молодцы! А теперь давайте рассмотрим наших снегирей. У кого самый веселый снегирь? А чей снегирь хорошо ест? А теперь мы наших снегирей отправим на выставку, что бы все могли на них полюбоваться.

Конспект занятия по аппликации в средней группе «Елочка»

Программное содержание:

1. Продолжать развивать у детей умение вырезать треугольники из квадратов, составлять аппликацию из двух предметов, располагая их рядом по центру листа начиная снизу.

2. Закреплять у детей умение пользоваться ножницами, правильно намазывать клей, прижимать на листе салфеткой, радоваться результату своей работы.

3. Воспитывать у детей умение слышать и понимать воспитателя, воспитывать любознательность и интерес к аппликации.

Предварительная работа.

Чтение зимних сказок, стихов, загадывание загадок.

Материал: мягкая игрушка – Зайчик, конверт, образец аппликации.

Раздаточный материал:

По три квадрата зелёного цвета, один прямоугольник коричневого цвета.

Организационный момент:

Воспитатель: Ребята, сегодня к нам на занятие пришёл гость. А кто это, вам нужно угадать:

(Загадывание загадки.)

Комочек пуха,

Длинное ухо,

Прыгает ловко,

Любит морковку.

Воспитатель: Кто же это? (Заяц.)

Правильно, сегодня к нам на занятие прибежал из леса заяц и он принёс нам письмо. Сейчас мы его откроем и узнаем от кого же это письмо и что в нём написано!

(Воспитатель открывает письмо и читает.)

«Здравствуйте детки! Пишет вам Дедушка Мороз. В нашем лесу совсем не хватает елочек на праздник, не могли бы вы мне помочь сделать много елочек, чтобы их всем хватило на Новогодний праздник. С уважением Дедушка Мороз».

Воспитатель: Ребята, давайте поможем Дедушке Морозу и сделаем много красивых ёлочек.

Сделаем вот такие красивые ёлочки. (Рассматривание образца.)

Воспитатель: А какая у нас ёлочка, опишите её.

Дети: Зелёная, красивая, пушистая, колючая, большая

Воспитатель: Посмотрите, из каких геометрических фигур сделана ёлка?

Дети: Из треугольников и прямоугольника

Воспитатель: Сначала мы с вами выкладываем прямоугольник – ствол, а затем от прямоугольника вверх, выкладываем треугольники.

(Воспитатель показывает детям квадрат.)

Воспитатель: Ребята, как называется эта геометрическая фигура?

Дети: — Квадрат.

Воспитатель: А какого он цвета?

Дети: Квадрат зелёного цвета.

Воспитатель: Из этих зелёных квадратов, мы будем вырезать ветки ёлок. Каждый квадрат надо разрезать на 2 треугольника. Для этого надо взять квадрат так, чтобы один из его уголков был внизу, а противоположный вверху. Надо смотреть на верхний уголок и направлять туда ножницы. (Объяснения сопровождается показом.)

Хорошо все запомнили? А сейчас давайте отдохнём.

Физкультминутка:

Вот под ёлочкой зелёной (Дети встали.)

Скачут весело вороны (Прыгают.)

Кар-кар-кар! (Хлопки над головой в ладоши. )

)

Целый день они кричали (Повороты туловища влево – вправо.)

Спать ребятам не давали (Наклоны туловища влево – вправо.)

Кар – кар – кар! (Хлопки над головой в ладоши.)

Только к ночи умолкают (Машут руками как крыльями.)

И все вместе засыпают (Садятся на корточки, руки под щёку – засыпают.)

И проснулись – улетели (Дети возвращаются и садятся на свои места.)

Воспитатель: Отдохнули, а сейчас будем вырезать ветки елей.

Продуктивная деятельность:

Во время работы проводятся индивидуальная работа. Воспитатель следит за осанкой, за правилами безопасности с ножницами. По окончанию проводится пальчиковая гимнастика.

Пальчиковая гимнастика

Утром дети удивились (разводят руки в стороны, подняв плечи)

Что за чудеса случились

Этой ночью новогодней

Ожидали, что угодно (сжимают и разжимают пальцы)

А увидели парад

В ряд снеговики стоят (руками в воздухе рисуют три круга)

Глазки весело горят (закрывают и открывают ладонями глаза)

А перед ними елочка (хлопают в ладоши)

Пушистая в иголочках.

Воспитатель: А теперь будем наклеивать наши ёлочки на листе, начиная снизу, размещая ёлочки в центре листа.

(По окончанию работы, каждый ребёнок размещает свою работу на стенде.)

Итог занятия:

Воспитатель: Ребята, вот и подошло наше занятие к концу. Скажите, чем мы сегодня занимались? (Ответы детей.)

Воспитатель: Правильно ребята, мы разрезали квадрат на треугольники, направляя ножницы в верхний уголок. Мы составляли аппликацию из двух предметов.

Посмотрите, получился большой еловый лес. Все ёлочки выросли прямые, их много хватит на всех и Дедушка Мороз своим волшебством заберёт их себе в свой волшебный лес.

Что такое MITM (человек посередине) Атака

180,8 тыс. просмотров

Что такое MITM-атака

Атака «человек посередине» (MITM) — это общий термин, обозначающий, когда преступник позиционирует себя в разговоре между пользователем и приложением — либо для подслушивания, либо для того, чтобы выдать себя за одну из сторон, что делает выглядеть так, как будто идет нормальный обмен информацией.

Целью атаки является кража личной информации, такой как учетные данные для входа в систему, данные учетной записи и номера кредитных карт. Целями обычно являются пользователи финансовых приложений, предприятий SaaS, сайтов электронной коммерции и других веб-сайтов, где требуется вход в систему.

Информация, полученная во время атаки, может быть использована для многих целей, включая кражу личных данных, несанкционированные переводы средств или незаконную смену пароля.

Кроме того, его можно использовать, чтобы закрепиться внутри защищенного периметра на этапе проникновения при нападении продвинутой постоянной угрозы (APT).

Вообще говоря, атака MITM аналогична почтальону, открывающему вашу банковскую выписку, записывающему реквизиты вашего счета, затем запечатывающему конверт и доставляющему его к вашей двери.

Пример атаки «человек посередине»

Развитие атаки MITM

Успешное выполнение MITM состоит из двух отдельных фаз: перехват и дешифрование.

Перехват

На первом этапе происходит перехват пользовательского трафика через сеть злоумышленника до того, как он достигнет пункта назначения.

Самый распространенный (и самый простой) способ сделать это — пассивная атака, при которой злоумышленник делает общедоступными бесплатные вредоносные точки доступа Wi-Fi. Как правило, они называются в соответствии с их местоположением и не защищены паролем. Как только жертва подключается к такой точке доступа, злоумышленник получает полную информацию о любом онлайн-обмене данными.

Злоумышленники, желающие более активно подходить к перехвату, могут запустить одну из следующих атак:

- IP-спуфинг вовлекает злоумышленника, который маскируется под приложение, изменяя заголовки пакетов в IP-адресе. В результате пользователи, пытающиеся получить доступ к URL-адресу, подключенному к приложению, перенаправляются на веб-сайт злоумышленника.

- Подмена ARP – это процесс связывания MAC-адреса злоумышленника с IP-адресом законного пользователя в локальной сети с использованием поддельных сообщений ARP.

В результате данные, отправленные пользователем на IP-адрес хоста, вместо этого передаются злоумышленнику.

В результате данные, отправленные пользователем на IP-адрес хоста, вместо этого передаются злоумышленнику. - Спуфинг DNS , также известный как отравление кэша DNS, включает проникновение на DNS-сервер и изменение записи адреса веб-сайта. В результате пользователи, пытающиеся получить доступ к сайту, отправляются измененной записью DNS на сайт злоумышленника.

Расшифровка

После перехвата любой двусторонний SSL-трафик необходимо расшифровать без предупреждения пользователя или приложения. Для этого существует ряд методов:

- HTTPS-спуфинг отправляет поддельный сертификат в браузер жертвы после того, как будет сделан первоначальный запрос на подключение к защищенному сайту. Он содержит цифровой отпечаток, связанный со скомпрометированным приложением, который браузер проверяет в соответствии с существующим списком надежных сайтов. Затем злоумышленник может получить доступ к любым данным, введенным жертвой, до того, как они будут переданы приложению.

- SSL BEAST (эксплойт браузера против SSL/TLS) нацелен на уязвимость TLS версии 1.0 в SSL. Здесь компьютер жертвы заражается вредоносным JavaScript, который перехватывает зашифрованные файлы cookie, отправляемые веб-приложением. Затем цепочка шифровальных блоков (CBC) приложения скомпрометирована, чтобы расшифровать его файлы cookie и токены аутентификации.

- Перехват SSL происходит, когда злоумышленник передает поддельные ключи аутентификации как пользователю, так и приложению во время рукопожатия TCP. Это создает то, что кажется безопасным соединением, хотя на самом деле человек посередине контролирует весь сеанс.

- Разделение SSL понижает HTTPS-соединение до HTTP, перехватывая аутентификацию TLS, отправленную из приложения пользователю. Злоумышленник отправляет пользователю незашифрованную версию сайта приложения, сохраняя при этом защищенный сеанс связи с приложением. При этом вся сессия пользователя видна злоумышленнику.

Предотвращение атак «человек посередине»

Блокирование атак MITM требует от пользователей выполнения нескольких практических шагов, а также комбинации методов шифрования и проверки для приложений.

Для пользователей это означает:

- Избегайте соединений WiFi, не защищенных паролем.

- Обратите внимание на уведомления браузера о том, что веб-сайт не защищен.

- Немедленный выход из безопасного приложения, если оно не используется.

- Не использовать общедоступные сети (например, кафе, отели) при проведении конфиденциальных транзакций.

Для операторов веб-сайтов безопасные протоколы связи, включая TLS и HTTPS, помогают смягчить атаки спуфинга за счет надежного шифрования и проверки подлинности передаваемых данных. Это предотвращает перехват трафика сайта и блокирует расшифровку конфиденциальных данных, таких как токены аутентификации.

Считается, что для приложений лучше всего использовать SSL/TLS для защиты каждой страницы своего сайта, а не только тех страниц, которые требуют от пользователей входа в систему. незащищенный раздел веб-сайта при входе в систему».

незащищенный раздел веб-сайта при входе в систему».

Использование Imperva для защиты от MITM

Атаки MITM часто происходят из-за неоптимальных реализаций SSL/TLS, таких как те, которые позволяют использовать эксплойт SSL BEAST или поддерживают использование устаревших и недостаточно защищенных шифров.

Чтобы противостоять этому, Imperva предоставляет своим клиентам оптимизированное сквозное шифрование SSL/TLS, как часть набора услуг безопасности.

Размещенные в сети доставки контента (CDN) Imperva сертификаты оптимально реализованы для предотвращения атак с компрометацией SSL/TLS, таких как атаки с понижением версии (например, удаление SSL), и для обеспечения соответствия последним требованиям PCI DSS.

Предлагаемая в качестве управляемой услуги, конфигурация SSL/TLS поддерживается профессиональной службой безопасности в актуальном состоянии как для соответствия требованиям соответствия, так и для противодействия возникающим угрозам (например, Heartbleed).

Наконец, с помощью облачной панели управления Imperva клиент также может настроить политики строгой транспортной безопасности HTTP (HSTS) для принудительного использования безопасности SSL/TLS в нескольких поддоменах. Это помогает дополнительно защитить веб-сайт и веб-приложение от атак с понижением версии протокола и попыток перехвата файлов cookie.

Архитектурный стиль N-уровня — Центр архитектуры Azure

Обратная связь

Редактировать

Твиттер

Фейсбук

Эл. адрес

Хранилище

Облачные службы

Виртуальные машины

N-уровневая архитектура делит приложение на логических уровня и физических уровня .

Слои — это способ разделения обязанностей и управления зависимостями. Каждый слой имеет определенную ответственность. Более высокий уровень может использовать сервисы более низкого уровня, но не наоборот.

Уровни физически разделены и работают на разных машинах. Уровень может вызывать другой уровень напрямую или использовать асинхронный обмен сообщениями (очередь сообщений). Хотя каждый слой может размещаться на своем собственном уровне, это не обязательно. Несколько слоев могут размещаться на одном уровне. Физическое разделение уровней улучшает масштабируемость и отказоустойчивость, но также увеличивает задержку из-за дополнительной сетевой связи.

Традиционное трехуровневое приложение имеет уровень представления, средний уровень и уровень базы данных. Средний уровень является необязательным. Более сложные приложения могут иметь более трех уровней. На приведенной выше диаграмме показано приложение с двумя средними уровнями, инкапсулирующими различные области функциональности.

N-уровневое приложение может иметь архитектуру закрытого уровня или архитектуру открытого уровня :

- В архитектуре закрытого уровня уровень может вызывать следующий уровень только непосредственно вниз.

- В архитектуре с открытыми уровнями уровень может вызывать любой из нижележащих уровней.

Архитектура с закрытыми уровнями ограничивает зависимости между уровнями. Однако это может создать ненужный сетевой трафик, если один уровень просто передает запросы следующему уровню.

Когда использовать эту архитектуру

N-уровневые архитектуры обычно реализуются как приложения инфраструктуры как услуги (IaaS), при этом каждый уровень работает на отдельном наборе виртуальных машин. Однако N-уровневое приложение не обязательно должно быть чистой инфраструктурой как услуга. Часто выгодно использовать управляемые службы для некоторых частей архитектуры, особенно для кэширования, обмена сообщениями и хранения данных.

Рассмотрим N-уровневую архитектуру для:

- Простых веб-приложений.

- Миграция локального приложения в Azure с минимальным рефакторингом.

- Унифицированная разработка локальных и облачных приложений.

N-уровневые архитектуры очень распространены в традиционных локальных приложениях, поэтому они естественным образом подходят для переноса существующих рабочих нагрузок в Azure.

Преимущества

- Переносимость между облаком и локальной средой, а также между облачными платформами.

- Меньшая кривая обучения для большинства разработчиков.

- Естественная эволюция традиционной модели приложений.

- Открыто для гетерогенной среды (Windows/Linux)

Проблемы

- Легко получить средний уровень, который просто выполняет CRUD-операции с базой данных, добавляя дополнительную задержку, не выполняя никакой полезной работы.

- Монолитная конструкция препятствует независимому развертыванию функций.

- Управление приложением IaaS требует больше усилий, чем приложение, использующее только управляемые службы.

- Управлять сетевой безопасностью в большой системе может быть сложно.

Передовой опыт

- Используйте автомасштабирование для обработки изменений нагрузки. См. рекомендации по автомасштабированию.

- Используйте асинхронный обмен сообщениями для разделения уровней.

- Кэш полустатических данных. См. рекомендации по кэшированию.

- Настройте уровень базы данных для высокой доступности, используя такое решение, как группы доступности SQL Server Always On.

- Поместите брандмауэр веб-приложений (WAF) между внешним интерфейсом и Интернетом.

- Поместите каждый уровень в свою собственную подсеть и используйте подсети в качестве границы безопасности.

- Ограничить доступ к уровню данных, разрешая запросы только из среднего уровня(ов).

N-уровневая архитектура на виртуальных машинах

В этом разделе описывается рекомендуемая N-уровневая архитектура, работающая на виртуальных машинах.

Каждый уровень состоит из двух или более виртуальных машин, помещенных в группу доступности или масштабируемый набор виртуальных машин. Несколько виртуальных машин обеспечивают отказоустойчивость в случае сбоя одной виртуальной машины. Балансировщики нагрузки используются для распределения запросов между виртуальными машинами на уровне. Уровень можно масштабировать горизонтально, добавляя больше виртуальных машин в пул.

Уровень можно масштабировать горизонтально, добавляя больше виртуальных машин в пул.

Каждый уровень также находится внутри своей подсети, что означает, что их внутренние IP-адреса попадают в один и тот же диапазон адресов. Это упрощает применение правил группы безопасности сети и таблиц маршрутизации к отдельным уровням.

Веб-уровни и бизнес-уровни не имеют состояния. Любая виртуальная машина может обработать любой запрос для этого уровня. Уровень данных должен состоять из реплицированной базы данных. Для Windows мы рекомендуем SQL Server с использованием групп доступности Always On для обеспечения высокой доступности. Для Linux выберите базу данных, поддерживающую репликацию, например Apache Cassandra.

Группы безопасности сети ограничивают доступ к каждому уровню. Например, уровень базы данных разрешает доступ только с бизнес-уровня.

Примечание

Уровень, помеченный как «Бизнес-уровень» на нашей справочной схеме, является псевдонимом уровня бизнес-логики. Точно так же мы также называем уровень представления «веб-уровнем». В нашем примере это веб-приложение, хотя многоуровневая архитектура может использоваться и для других топологий (например, для настольных приложений). Назовите свои уровни, которые лучше всего подходят для вашей команды, чтобы сообщить о назначении этого логического и/или физического уровня в вашем приложении — вы даже можете выразить это наименование в ресурсах, которые вы выбрали для представления этого уровня (например, vmss-appName-business-layer).

Точно так же мы также называем уровень представления «веб-уровнем». В нашем примере это веб-приложение, хотя многоуровневая архитектура может использоваться и для других топологий (например, для настольных приложений). Назовите свои уровни, которые лучше всего подходят для вашей команды, чтобы сообщить о назначении этого логического и/или физического уровня в вашем приложении — вы даже можете выразить это наименование в ресурсах, которые вы выбрали для представления этого уровня (например, vmss-appName-business-layer).

Дополнительные сведения о запуске N-уровневых приложений в Azure:

- Запуск виртуальных машин Windows для N-уровневого приложения

- N-уровневое приложение Windows в Azure с SQL Server

- Модуль Microsoft Learn: знакомство со стилем N-уровневой архитектуры

- Лазурный бастион

Дополнительные сведения

N-уровневая архитектура не ограничивается тремя уровнями. Для более сложных приложений обычно используется больше уровней.

В этом случае рассмотрите возможность использования маршрутизации уровня 7 для маршрутизации запросов на определенный уровень.

В этом случае рассмотрите возможность использования маршрутизации уровня 7 для маршрутизации запросов на определенный уровень.Уровни являются границей масштабируемости, надежности и безопасности. Рассмотрите возможность создания отдельных уровней для служб с различными требованиями в этих областях.

Использовать масштабируемые наборы виртуальных машин для автоматического масштабирования.

Найдите места в архитектуре, где можно использовать управляемую службу без значительного рефакторинга. В частности, обратите внимание на кэширование, обмен сообщениями, хранилище и базы данных.

Для повышения безопасности поместите сетевую демилитаризованную зону перед приложением. DMZ включает сетевые виртуальные устройства (NVA), которые реализуют функции безопасности, такие как брандмауэры и проверка пакетов. Дополнительные сведения см. в разделе Эталонная архитектура сети DMZ.

Для обеспечения высокой доступности поместите два или более NVA в группу доступности с внешним балансировщиком нагрузки для распределения интернет-запросов между экземплярами.

Дополнительные сведения см. в разделе Развертывание высокодоступных сетевых виртуальных устройств.

Дополнительные сведения см. в разделе Развертывание высокодоступных сетевых виртуальных устройств.Не разрешайте прямой доступ RDP или SSH к виртуальным машинам, на которых выполняется код приложения. Вместо этого операторы должны войти в систему перехода, также называемую хостом-бастионом. Это виртуальная машина в сети, которую администраторы используют для подключения к другим виртуальным машинам. Jumpbox имеет группу безопасности сети, которая разрешает RDP или SSH только с утвержденных общедоступных IP-адресов.

Вы можете расширить виртуальную сеть Azure до своей локальной сети, используя виртуальную частную сеть типа «сеть-сеть» (VPN) или Azure ExpressRoute. Дополнительные сведения см. в разделе Эталонная архитектура гибридной сети.

Если ваша организация использует Active Directory для управления удостоверениями, вы можете расширить свою среду Active Directory до виртуальной сети Azure. Дополнительные сведения см. в разделе Эталонная архитектура управления идентификацией.

В результате данные, отправленные пользователем на IP-адрес хоста, вместо этого передаются злоумышленнику.

В результате данные, отправленные пользователем на IP-адрес хоста, вместо этого передаются злоумышленнику.

В этом случае рассмотрите возможность использования маршрутизации уровня 7 для маршрутизации запросов на определенный уровень.

В этом случае рассмотрите возможность использования маршрутизации уровня 7 для маршрутизации запросов на определенный уровень. Дополнительные сведения см. в разделе Развертывание высокодоступных сетевых виртуальных устройств.

Дополнительные сведения см. в разделе Развертывание высокодоступных сетевых виртуальных устройств.